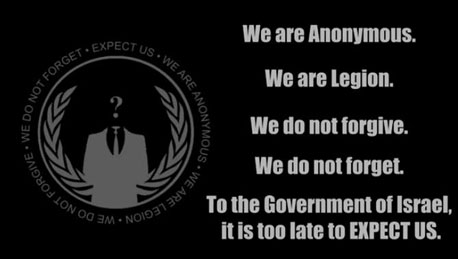

מתקפת סייבר בשביעי באפריל - האם צריך להיערך במיוחד?

איומי ההאקרים מאנונימוס על מתקפת הסייבר בשביעי באפריל נשמעות מלחיצות בעיקר בכותרות העיתונים. דווקא מומחי אבטחת המידע מבקשים להרגיע: הנזק במציאות קטן הרבה יותר

- משבר קרים: האקרים פרו-אוקראינים מכים באתרי ממשלת רוסיה

- מתקפת האקרים נרחבת על ישראל: נגנב חלק ממאגר המשתמשים של ויזה כ.א.ל

- התארגנות ההאקרים OpIsrael תכה ברשת הישראלית ב-11.9

הכותרות אכן נשמעות מבהילות, אבל קשה יהיה להפתיע מנהלי ארגונים שעושים את המוטל עליהם כל השנה, קשה יהיה להפתיעם בפסח הקרוב.

איומי אנונימוס גורמים לנזק הרבה יותר קטן במציאות

איומי אנונימוס גורמים לנזק הרבה יותר קטן במציאות

המתקפה של אנונימוס זוכה לתשומת לב רבה בעיקר בגלל ההקשר הפוליטי שלה. בפועל אין שוני בינה ובין מתקפות סייבר אחרות שמאיימות על ארגונים באופן יומיומי. כל ארגון גדול בישראל, חשוף דרך קבע לאיומים ממוקדים במרחב המקוון, בין אם מדובר בריגול תעשייתי שנועד להניח יד על סודות מסחריים, או פריצה מכוונת שנועדה לפגוע בנכסים הרגישים השייכים רק לארגון. מתקפות, כמו זו המתוכננת לשביעי באפריל, לעומת זאת, יורה חצים למטרות רבות בבת אחת ומבקשת ליצור קודם כל אפקט של נראות בתקשורת ולמשוך תשומת לב ציבורית.

מתקפות כאלו, להן התרגלנו בחודשי האביב של השנים האחרונות, הן מתקפות מניעת שירות (distributed denial-of-service attack) שמכוונות בדרך כלל נגד אתרים מוכרים ורבי משתמשים בכדי לזרוע בהלה ותחושת הישג. במציאות – הנזק קטן הרבה יותר. הפער בין ההצהרות של אנונימוס לסכנה הממשית, לא אומר שלא צריך להיערך. ארגון שנותן שירותים לאלפי אנשים לא יכול להסתכן גם לא בנזק תדמיתי או באובדן לקוחות. מנהל ארגון גדול שערוך כהלכה, חושב קודם כל על הדברים הבאים:

1. לא להכניס אורחים לא רצויים: פריצות רבות מתרחשות כשעובד שוכח ל"סגור את הדלת" ומכניס בטעות גורם זדוני. לחיצה על לינק שמכיל וירוס, גלישה לדף מפוקפק או הורדת קובץ לא רצוי הן תופעות שכיחות מאוד. חשוב מאוד להפיץ נהלי אבטחת מידע, שיידעו את העובדים בכללי המותר והאסור. לדוגמא: הסיכון הקיים בשימוש בפייסבוק או ביוטיוב. במקרה כזה לא חייבים לחסום את גישת העובדים לכלים אלו, מספיק להיות ערוכים. התפיסה כיום היא לאפשר לעובדים להשתמש בכל הכלים שהם רגילים אליהם. מערכת אבטחת המידע יכולה לנטר את התוכנות הזדוניות ולנטרל אותן, צריך רק לוודא שהיא מונחית לעשות זאת. גם אם ברשותך חומת האש האיכותית ביותר, אם אפשרת לעובדים להוריד סרטים ולינקים משירותים אלו ללא בחינה ובדיקה- לא עשית דבר.

2. דע את הכלים אשר ברשותך: לקוחות רבים אינם מנצלים את מלוא יכולות הפתרון שנרכש, לדוגמא מערכת ה-Intrusion Prevention System האירגונית מציעה מגוון עצום של תכונות והגדרות אשר מאפשרים לארגונים להיות ערוכים טוב יותר להתמודדות עם מתקפות סייבר. אולם אירגונים רבים מיישמים רמת מדיניות בסיסית( Out Of The Box) ובכך יתכן ויפספסו את ההגנות והיכולות העומדות לרשותם ומתאימות לדרישות האירגון הייחודיות . ארגון שערוך היטב ילמד את יכולות המערכת וישתמש בהן בתבונה ובהתאם לצרכיו.

3. בדיקת דופק קבועה: מומלץ מאוד כי ארגונים יבצעו בדיקות חדירה תקופתיות, במטרה לבחון כיצד המערכות שלהן מתמודדות וערוכות להתקפת סייבר. ישנן חברות המתמחות בכך וארגונים יכולים לשכור את שירותיהן. אלו חברות המבצעות מתקפה חיצונית (תרגיל "רטוב") ומפיקות דו"ח המאפשר לארגון לשפר את המוכנות שלו. ישנם ארגונים גדולים המבצעים אחת לכמה זמן גם מתקפות דמה על הרשת הפנימית.

4. מוכנות בזמן אמת: ארגון שערוך יצטייד בכלים המאפשרים לו להגיב אוטומטית למתקפה בזמן אמת. הזמן שעובר בין זיהוי המתקפה לעצירת התפשטותה באירגון הוא קריטי לאין ערוך. היכולת להגיב בזמן אמת, למנוע את התפרצות ההתקפה ולעצור אותה לאחר 20 דקות, במקום לאחר כמה שעות, היא בעלת משמעות קריטית בהגנה על משאביי הארגון ועמידה ביעדי אבטחת המידע.

לסיכום חשוב לזכור כי מתקפות מתוזמרות כמו זו של "אנונימוס" חושפות רק את קצה הקרחון של הנעשה בעולם הסייבר. העולם הזה מלא במתקפות סמויות שנעשות בחשאי ושעליהן אין הודעה מראש. ארגונים גדולים עם אלפי לקוחות כבר יודעים שאין זמן לחזרה גנרלית. מי שמודע לסיכונים ומשקיע בהגנה על התשתיות והמידע שלו – כבר מוכן.

הכותב הינו מנכ"ל McAfee ישראל