החוקרים שפורצים הצפנה בנגיעת יד

במעבדה נסתרת באוניברסיטת תל־אביב מפתחים ד"ר ערן טרומר וצוות החוקרים שלו שיטות מתוחכמות לפרוץ למחשבים. במקום חישובים מתמטיים הם משתמשים במיקרופונים, בקרינה ואפילו במתח החשמלי שהמחשב מעביר לגוף האדם

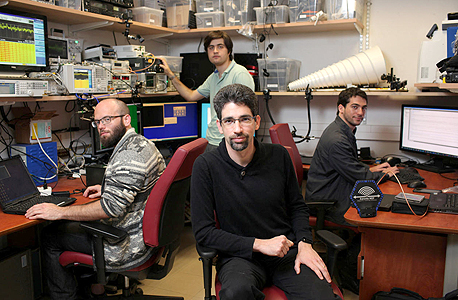

במרתף של אחד המקלטים במרכז למחקר הסייבר הבינתחומי ע"ש בלווטניק באוניברסיטת תל־אביב מסתתרת מעבדה שמוכרת למספר מועט של מומחים ויודעי דבר. בתוך חדר צפוף ועמוס מדפים וקופסאות עמלים מדי יום חוקרי בהובלת ד"ר ערן טרומר, מחוקרי הסייבר הבכירים בישראל, על מציאת דרכים מקוריות ולא שגרתיות לפרוץ למחשבים. שמה של המעבדה: LEISec, קיצור של Laboratory for Experimental Information Security, או המעבדה לאבטחת מידע ניסויית בעברית. החלק החשוב בשם הוא "ניסויי".

- מחקר: 27% מהאפליקציות שעובדים מתקינים מסכנות את הארגון

- "ישראל וארה"ב יחתמו על הסכם לשיתוף מידע בתחום הסייבר"

- איילת שקד: "ישראל חייבת ליצור רגולציה באינטרנט"

בעוד חוקרי סייבר משתמשים מסורתית בחישובים מתמטיים כדי לנסות לפרוץ מערכות מוצפנות, החוקרים של טרומר מחפשים את החולשות הפיזיות במחשבים. ההצלחה האחרונה שלהם היא פיתוח שיטה שמאפשרת לפצח הצפנה בלי להתחבר פיזית למחשב עצמו. באמצעות שימוש במיקרופונים וחיישנים החוקרים הצליחו לאתר שינויים קטנים - אקוסטיים, חשמליים ואלקטר־ומגנטיים - שתהליכי ההצפנה יוצרים במעבד המחשב.

בעזרת אנטנה מאולתרת בעלות 2 דולר טרומר קולט קרינה מסמארטפון שמאפשרת לפצח את הצפנת העסקאות במכשיר צילום: עמית שעל

בעזרת אנטנה מאולתרת בעלות 2 דולר טרומר קולט קרינה מסמארטפון שמאפשרת לפצח את הצפנת העסקאות במכשיר צילום: עמית שעל

"מה שאנחנו רואים זה שאפקטים פיזיקליים גורמים לדליפת מידע לא מכוונת, אבל באופן שניתן לנצל", מסביר טרומר בהתייחסו לרעשים ולשינויי מתח וטמפרטורה שמתרחשים במחשב. אנשי המעבדה יציגו חלק מהפיתוחים שלהם במסגרת כנס הסייבר של אוניברסיטת תל־אביב שנערך בימים אלה.

באמצעות מיקרופון עם מגבר, שלדברי טרומר "עלה 40 דולר ב־ebay", הוא וחוקריו מצליחים לזהות את פעולות תוכנת ההצפנה על מחשב הניסוי. המיקרופון מחובר לספקטרומטר, מכשיר שמתרגם את הרעשים העדינים שהמחשב מפיק לכדי גרף ויזואלי.

ההצפנה שהחוקרים מנסים לפצח מתבססת על מפתח RSA בן 4,096 ביט, שמהווה סטנדרט הצפנה חזק ומקובל בקרב ארגונים וממשלות. אך השיטה של טרומר מצליחה לפרוץ את ההצפנה במהירות - לדברי החוקרים הם הצליחו לפענח את המפתח תוך שניות בודדות.

לפרוץ לארנק האלקטרוני

טרומר מראה כיצד השינויים שקולט המיקרופון ומתורגמים לגרפים בידי הספקטרומטר מתורגמים בשנית לביטים בודדים. למעשה, באמצעות הטמנת מיקרופון רגיש ליד ציוד שמצוי בתהליך הצפנה יוכל האקר יצירתי להקליט את מפתח ההצפנה, שיאפשר לו להניח את ידיו על המידע המוצפן. החוקרים של טרומר כבר איתרו באופן זה חולשה בתוכנת ההצפנה הנפוצה GnuPG, ועבדו יחד עם מפתחי התוכנה כדי לפתור אותה. "עזרנו להם למצוא אלגוריתם שלא משתמש באופן כל כך מובהק במעבד של המחשב", מסביר טרומר.

מערכת הזיהוי והטיפול בפירצות מבוססת על אמון והסכמה שבעל פה בין הגורמים העוסקים בתחום. אין כאן חוקים מוסכמים וההליך כולו מבוסס על הבנות ג'נטלמניות. ההליך המקובל לטיפול בפירצה בתחום הסייבר מתחיל בדיווח עליה לגורם הרלבנטי, לרוב היצרן או המפתח של המוצר. לאחר מכן מקבלת הפירצה מספר סידורי המכונה CVE Identifier, שמאפשר לעקוב אחר הטיפול שמתבצע בה.

ככלל מקובל לתת ליצרן או מפתח המוצר שבו התגלתה הפירצה פרק זמן מסוים כדי שיספיק לטפל בה. במידה והוא לא עושה זאת ומעדכן את לקוחותיו קורה לרוב אחד מבין כמה תרחישים: הגוף שחשף את הפירצה ידווח עליה לציבור; הפירצה תשמש האקר שינצל אותה ותהפוך בכך לציבורית מכורח הנסיבות; או שגורמים רגולטוריים יכריחו את היצרן לפעול לטיפול בפירצה. הארכון האמון על ניהול ה־CVE הוא MITRE, תאגיד ללא כוונת רווח שהוקם בידי הממשל הפדרלי האמריקאי.

"הגרסה העדכנית של GnuPG כבר משתמשת בתיקון שלנו", מתגאה טרומר. "אבל אז התעניינו בערוצים נוספים וגילינו עוד תופעות. למשל, נאמר שהגעת למחשב וגילית שאין אפשרות לכוון אליו מיקרופון - אבל יש לך אפשרות להניח עליו את היד שלך לרגע", אומר טרומר, תופס את ידי ומניח אותה על גבי המחשב. "עכשיו האות עובר דרכך, אתה משמש כמוליך", הוא מחייך.

"אנחנו מודדים את המתח של הגוף ומוצאים את אותו אות שקודם לכן נזקקנו למיקרופון כדי לקלוט אותו. מה שקורה הוא שהיד נוגעת בהארקה של המחשב, וכך ניתן לזהות סטיות קטנות במתח של המחשב ולתרגם אותן לאותות". יצרן דגם המחשב שעליו הדגים טרומר את התופעה שילב חלקיקי מתכת במארז המחשב, ובכך הפך את העבודה של טרומר וחוקריו לקלה יותר. "התחלנו להכיר את כל המוזרויות של היצרנים השונים", אומר טרומר ומסרב לציין אילו יצרנים מספקים מחשבים מאובטחים יותר: "לכל יצרן יש את החולשות שלו".

לא רק מחשבים מצויים בסיכון לדליפת מידע בשל תופעות פיזיקליות - גם סמארטפונים וטאבלטים עשויים ליפול קורבן לתקיפות מסוג זה, אףשלמעט מנגנון הרטט הם אינם כוללים חלקים מכניים. טרומר ואנשיו גילו שטכנולוגיות תשלומים אלקטרוניים דוגמת אפל פיי, גוגל פיי ואפילו ביטקוין חשופות לסכנת פריצה מאחר והאלגוריתמים שבבסיסם רגישים לדליפות קרינה אלקטרו־מגנטית.

טרומר מדגים כיצד בעזרת אנטנה מאולתרת בעלות של 2 דולר בלבד ניתן לקלוט את הקרינה האלקטרו־מגנטית, ותיאורטית לפצח את ההצפנה של העסקאות שמתבצעות על גבי המכשיר. "השיטות שפיתחנו ניתנות למימוש על כל מיני מכשירים של כל מיני יצרנים, בין אם אפל, HTC או מכשירי נקסוס של גוגל", הוא אומר.

מרכז ידע ייחודי בישראל

המונח סייבר הפך למילת באזז חזקה בעולם הטכנולוגיה, והבאזז הזה לא פסח גם על עולם האקדמיה שמסורתית מחובר בצורה חזקה לתעשייה הטכנולוגית. פטנטים רבים שמהווים בסיס לפיתוחים טכנולוגיים החלו כמחקרים בחוגי מדעי המחשב, וכידוע גם האינטרנט, אף שפותח במקור במימון הצבא האמריקאי, היה בבסיסו פרויקט אקדמי.

אוניברסיטאות רבות לא מהססות להקים מכוני מחקר שיתמקדו בתחומים שמייצרים עניין, ותחום הסייבר הלוהט הוא אחד מהם. נוסף לעניין הכלכלי - שכן כל פטנט שמפותח במוסד מספק לו הכנסות - בתחום הסייבר נוסף גם עניין היוקרה. מאחר ומוסדות אקדמים רבים מפנים משאבים להקמת יחידות מחקר בתחום, כדי להתבלט האוניברסיטאות נדרשות למקד את המחקר בתחומים שבהם הממצאים הם בעלי פרופיל גבוה.

מעבדת המחקר של אוניברסיטת תל־אביב היא דוגמה מוצלחת למכון מחקר שמייצר מחקרים וממצאים שמגבירים את החשיפה של האוניברסיטה וחוקריה לעולם האקדמי והתעשייה. כל זה מתרגם בתורו להכנסות מתורמים ולשיתופי פעולה עם יצרנים.

מחקרי המעבדה נעשים במכון צ'ק פוינט לאבטחת מידע באוניברסיטת תל אביב, אשר מרכז ידע ייחודי בתחום מאז 2008, ומטרתו מחקר משותף והעברת מידע בין התעשייה והאקדמיה. רוב העבודה שלה מתבצעת לאיתור פירצות וחולשות בתוכנות ומערכות מחשב, שמפתחיהם נוטים לשתף פעולה יותר בקלות לחסימת הפירצות מיצרני חומרה, שנדרשים להשקעות גדולות יותר. כך, לדוגמה, נעשה שיתוף פעולה עם חברת גוגל בנושא הגנת תוכנה בטלפונים ניידים. הפירצות מדווחות באופן שוטף וכל חולשה או פירצה מטופלת לרוב בסיוע המעבדה. אבל לא רק יצרניות מטופלות במסגרת הזו, גם ארגונים וגופים יותר רשמיים ששייכים למדינה מסתייעים בפיתוחים של אנשי המעבדה.