ההדלפה משירביט נמשכת: "שרשרת של כשלים"

ההאקרים שפרצו לחברת הביטוח ממשיכים להדליף מסמכים - הפעם מדובר בפקסים שנשלחו בימים האחרונים ומכילים פרטים מזהים של לקוחות. דורון הדר מחברת קריטיקל אימפקט מעריך שמדובר במתקפת כופר ואומר שהחיבור לנקמה האיראנית "מאולץ", חוקר האבטחה פלג הדר מזהיר: "חשיפת פרטי עובדי מדינה יכולה להוות סיכון ממשי לביטחון המדינה ולחייהם"

המסמכים של חברת הביטוח שירביט ממשיכים לדלוף - ואיתם הפרטים האישיים של הלקוחות: בשעה 14:50 פרסמה קבוצת ההאקרים BlackShadow מצבור חדש של קבצים שגנבה ממערכות החברה.

- מתקפת סייבר על אתר ושרתי חברת הביטוח שירביט; מידע על מבוטחים דלף לרשת

- מגדל בתחתית מדד השירות של חברות הביטוח

- שלומי נחום מונה למנכ"ל חברת הביטוח שירביט

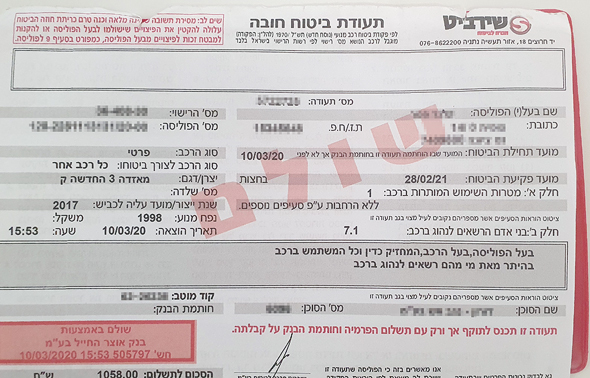

מדובר בטפסי דיווחים על תביעות שנשלחו בפקס לפני שלושה ימים בלבד והם כוללים פרטים אישיים של לקוחות: שמות מלאים, כתובות מגורים, מספרי תעודת זהות ומספרי רישוי. מומחה האבטחה דורון הדר, מייסד-שותף בחברת הגנת הסייבר קריטיקל אימפקט, העריך בשיחה כי מדובר במתקפת כופרה שמטרתה לסחוט כספים משירביט.

תעודת ביטוח שירביט

תעודת ביטוח שירביט

לדברי הדר, הדלפת הנתונים ברשתות ציבוריות מעידה על אחת משתי אפשרויות: או שהתוקפים מאיימים על החברה בפעולות שיינקטו אם לא תשלם כופר, או שהם מממשים איום לאחר שהחברה סרבה לנהל איתם משא ומתן או שסירבה לשלם. "להערכתנו בטוח שיש פה אירוע כופרה", אומר הדר, "הדלפת הנתונים יכולה להתפרש או כדוגמאות, כלומר לאותת: 'אם לא תשלמו זה יכאב מאוד, וכרגע זה יכאב קצת'. אפשרות שנייה היא שזה אירוע ענישה, שהחברה לא ניהלה משא ומתן או שהודיעה לתוקף שהם לא מתכוונים לשלם ואז זה כבר אקט ענישה: לשים דוגמאות בטלגרם ואת כל שאר הפיצוח לשים בדארק-נט".

מתקפות הסייבר שמאיימות על החיסון לקורונה

חברת קריטיקל אימפקט הייתה מעורבת בהגנה על חברות שנתקפו באירועי סייבר קודמים בישראל, בהם המתקפה על 20 משרדי עורכי דין בבת אחת, אירוע שיוחס לקבוצת Pay2Key, שממוקמת לפי ההערכות באיראן. הדר אמר כי לא ידועה זהות התוקפים של חברת שירביט ואולם אין להניח שיש קשר בין האירוע לבין הנקמה עליה הכריזו השלטונות האיראניים בעקבות חיסולו של ראש תוכנית הגרעין האיראנית מוחסן פחריזאדה, שאותו ייחסו לישראל. "לא הייתי עושה את החיבור המאולץ הזה. אם זה היה אירוע מדינתי, מערך הסייבר היה מוציא הודיעה יותר דרמטית".

קבוצת ההאקרים BlackShadow פרסמה הבוקר מסמכים והקלטות המכילים מידע על לקוחות שירביט, בהם שופט בכיר, וטענה כי הסבה נזק לשרתי החברה. "מתקפת סייבר ענקית בוצעה על-ידי קבוצת BlackShadow", צייצו ההאקרים בטוויטר, "הייתה מתקפה ענקית על תשתית הרשת של שירביט, שהיא חברה שפועלת בתחום הכלכלי של ישראל". הדר אומר כי ייתכן שמדובר בקבוצת תקיפה ותיקה שהחליפה שם: "נכון לעכשיו הם קבוצה לא מוכרת אבל אני יכול להגיד שהרבה מהקבוצות האלה, אתה מכיר אותם אחרי כמה אירועים, ואז יודע עליהם עליהם את הכל מבפנים ומבחוץ. חלק מהקבוצות האלה משנות שם. אם היינו אלה שמנהלים את הדיאלוג יכול להיות שהיינו מגלים דפוס שראינו אצל קבוצה אחרת שפעלנו מולם".

האירוע בעיצומו

מומחה סייבר אחר מעריך כי אירוע התקיפה נמצא עדיין בעיצומו ורחוק מסיומו כפי שהחברה ציינה בהודעותיה. לדבריו, חברות הביטוח הן יעד מרכזי לנסיונות תקיפת סייבר והאירוע הנוכחי גורם לכל שאר החברות הישראליות לתגבר את אבטחת מערכות המחשבים שלהן. אחת מחברות הביטוח האחרות דיווחה על האירוע לעובדים וכתבה: "כמו שכולכם יודעים אתמול נפרצה חברת ביטוח שירביט, אתמול בלילה קבלנו טלפון מסייבר ישראל על התקפה על חברת שירביט. עשינו הגנות קשחות יותר על שרתים שלנו.

חברת שירביט עצמה דיווחה ללקוחות: "ממידע שנתקבל בחברה ובבדיקות שנערכו קיים חשד לאירוע סייבר נגד החברה במסגרתו הוצאו מהחברה מסמכי ביטוח. נציין שאין בנתונים שהוצאו מידע שעלול לגרום נזק למבוטחינו. החברה נקטה ותמשיך לנקוט בכל האמצעים הדרושים כדי לטפל באירוע ולהבטיח מניעה של הישנות אירועים כאלה בעתיד. האירוע עודנו בטיפול בשיתוף מערך הסייבר ורשות שוק ההון".

חברת שירביט פרסמה הודעה לעיתונות עם תגובת מנכ"ל החברה צביקה ליבושור: "שירביט השקיעה מיליוני שקלים באבטחת מאגרי מידע ובהגנה בפני מתקפות סייבר ועומדת בכל דרישות הרגולציה המחמירות בנושא זה. החברה משקיעה גם כעת את כל המשאבים והמאמצים הדרושים לפתרון יעיל, בטוח ומהיר של מתקפת הסייבר, שמטרתה האמיתית לנסות ולפגוע במשק הישראלי. שירביט תמשיך לפעול בשיתוף פעולה ובשקיפות מלאים מול רשויות המדינה, ותנקוט בכל האמצעים הנחוצים לאבטחת לקוחותיה, ולהמשך מתן שירות איכותי ומיטבי".

"כמות משמעותית של מידע"

האם שירביט נכשלה בהקמת מערך הגנה על המידע שלה? נדב אביטל, ראש קבוצת המחקר בחברת הסייבר אימפרבה, אומר: "נראה שיש במקרה הזה שרשרת ארוכה של כשלים. החל משמירת מידע חסוי במקומות לא מאובטחים ועד חוסר ניטור כללי של מערכות המידע שלהם. לפי הפרסום של התוקפים, הם הוציאו קרוב לטרה-בייט של מידע. זו כמות משמעותית מאוד. העתקת הכמות לבדה החוצה מהארגון היא תהליך שנמשך בין מספר שעות למספר ימים, תלוי במהירות החיבור״.

פריצה צילום: שאטרסטוק

פריצה צילום: שאטרסטוק

אביטל מציין שהודעת ה-SMS שנשלחה למבוטחים מטעה מאוד: ״המידע שהתוקפים פרסמו שהם הצליחו להשיג מכיל פרטים אישיים כמו שם מלא, כתובת, תעודות זהות, כתובת, טלפון, פרטי רכב ועוד. ברור לחלוטין שמידע כזה בידיים הלא נכונות יכול לגרום לנזק משמעותי - התחזות, השתלטות על חשבונות והונאה״.

גם פלג הדר, חוקר אבטחה בחברת SafeBreach, סבור שחומרת האירוע גבוהה בהרבה לעומת דיווחי החברה. "כידוע, לחברת שירביט ישנו הסדר עם המדינה במסגרתו הם מנפקים פוליסות ביטוח מיוחדות לעובדי מדינה. במסגרת המתקפה ההאקרים הדליפו מידע רגיש על חלק מלקוחות החברה כמו צילומי תעודת זהות של לקוחות, רישיון רכב, ואף מידע נוסף הנמצא בתכתובות מייל של חלק מעובדי החברה. על פי השערתי, מסמכים אלו שדלפו קשורים לעובדי מדינה שחלקם מחזיקים בסיווג ביטחוני כזה או אחר וחשיפת פרטיהם יכולים להוות סיכון ממשי לביטחון המדינה ואולי אף לחייהם".

הדר מעריך כי לתוקפים עדיין יש אחיזה מלאה באחד מחשבונות המייל של עובדת החברה ובו פרטים רגישים. הוא הוסיף: "ייתכן כי התוקפים השתמשו במתקפת דיוג (PHISHING) על מנת להשיג אחיזה ראשונית באחד ממחשבי החברה ומשם ייתכן כי המשיכו להתפשט במחשבים ושרתים נוספים בארגון. עוד אופציה שיכולה להיות היא שמדובר פה בשתי מתקפות שונות, אחת לעובדים ואחת נפרדת לשרתים".

נעם פרוימוביץ', מנכ"ל קספרסקי ישראל, אומר: "הפריצה מדגימה באופן חד וחלק את הסכנה המשמעותית שיש בשמירת מידע ופרטים אישיים על לקוחות או עובדים, ואת החשיבות שבהגנה ראויה עליו. גם אם הנתונים שנגנבו הם הנתונים הטריוויאליים ביותר – כמו שמות, מספרי תעודות זהות, כתובות וכל פרטי אישי אחר – הרי שמדובר בסכנה של ממש עבור הלקוחות או העובדים שפרטיהם נגנבו. ברגע שנפרץ מאגר מידע המכיל נתונים מאומתים של אנשים אמיתיים והמידע שבתוכו מגיע לידי תוקפים – זה יקר ערך. באמצעותו ניתן לגנוב זהויות, להתחבר מאחורי זהויות אמיתיות, כולל התחזות לעובדי מדינה, וגם כאשר אותה זהות פיקטיבית נבדקת, הפרטים שמאחוריה מאומתים ובמקרה של בדיקה היא עשויה להיראות כלגיטימית".

מתן ליברמן, מנהל פעילות ישראל בחברת Semperis, אמר: "עוד מוקדם לדעת את הנזק, אבל מניסיון העבר בתקיפות דומות נראה שאם הפורצים הגיעו לאותם הנתונים הם יכולים גם להצפין אותם ולדרוש כופרה. בדרך כלל שיחרור מספר קטן של מסמכים מאפשר לתוקפים להפעיל לחץ על החברה המותקפת. אם זה באמת המקרה יש חשש שמדובר במתקפה מסוג מסוכן יותר שמתחזה למתקפת כופרה אבל בפועל היא מסוג wiper, כאשר התוקפים מבקשים תשלום לשחרור קבצים אבל בפועל בין אם יקבלו תשלום ובין אם לא הן לא ישחררו את ההצפנה. ארגונים רבים רוכשים אינסוף מוצרי אבטחה להגנה על הסביבה מפריצות התראה על פריצות וכו' אך אנחנו יודעים היום שזה לא שאלה של האם אלא שאלה של מתי פורץ יגיע לתוך הארגון כך שהדרך הנכונה להתכונן היא תוכנית ומוצרים לשחזור הסביבה לאחר פריצה".